Como identificar um espião

Autor do artigo:Gabriel SilvaA espionagem e a espionagem não são encontradas apenas em um filme de James Bond. A espionagem cibernética e a espionagem corporativa são duas maneiras comuns de as pessoas serem rastreadas e terem informações roubadas no mundo moderno. E, é claro, sempre há o perigo de ser perseguido, seguido ou vigiado, especialmente com a tecnologia disponível para um rastreador determinado. Se você está preocupado com a possibilidade de alguém estar observando você ou sua empresa, há várias maneiras de identificar esses indivíduos. Saber como identificar esses tipos de espiões pode ser útil para impedi-los de fazer de você uma vítima.

Etapas

Identificação de espiões cibernéticos

Verifique o histórico de seu navegador. Se houver sites incomuns ou sites que você não visitou, alguém pode estar usando seu computador. Da mesma forma, se o histórico de pesquisa foi apagado e você não o fez, outra pessoa pode ter feito isso. Nesses casos, alguém o espionou acessando diretamente o seu computador.

Verifique o histórico de seu navegador. Se houver sites incomuns ou sites que você não visitou, alguém pode estar usando seu computador. Da mesma forma, se o histórico de pesquisa foi apagado e você não o fez, outra pessoa pode ter feito isso. Nesses casos, alguém o espionou acessando diretamente o seu computador.- Lembre-se de desligar o computador quando não o estiver usando ou tenha uma senha forte com letras, números e símbolos para bloquear usuários indesejados, como a primeira letra do seu primeiro nome, o ano em que nasceu e uma fonte como @gmail.com. Ex: [email protected].

Verifique se há software de terceiros em execução em seu computador. Esses programas, às vezes chamados de software de computação de rede virtual (VNC), permitem que alguém acesse seu computador de um local remoto, desde que ele esteja ligado. Muitas pessoas usam programas como LogMeIn ou GoToMyPC para trabalhar remotamente. Se você tiver um programa desse tipo e outra pessoa obtiver suas informações de login, ela poderá acessar sua máquina de um local externo.

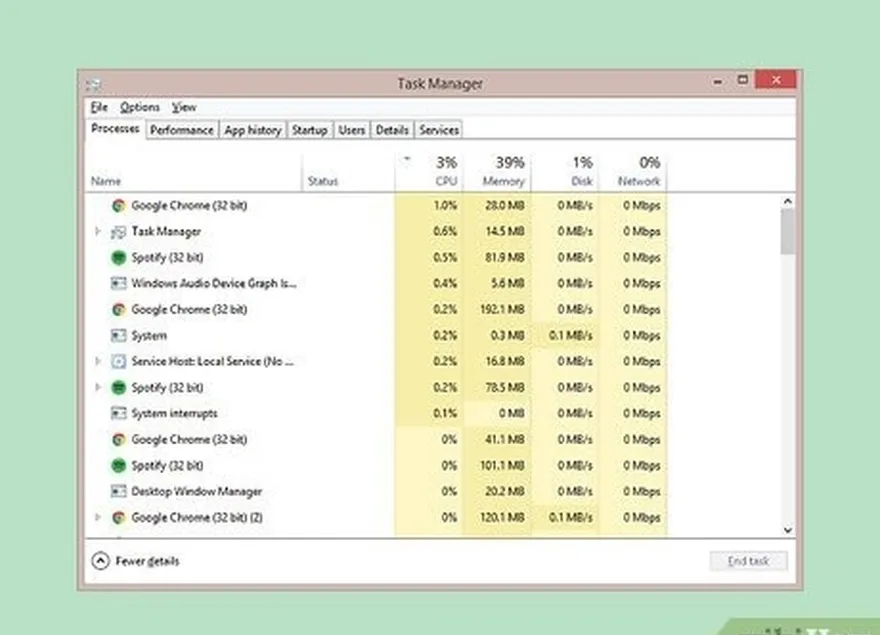

Verifique se há software de terceiros em execução em seu computador. Esses programas, às vezes chamados de software de computação de rede virtual (VNC), permitem que alguém acesse seu computador de um local remoto, desde que ele esteja ligado. Muitas pessoas usam programas como LogMeIn ou GoToMyPC para trabalhar remotamente. Se você tiver um programa desse tipo e outra pessoa obtiver suas informações de login, ela poderá acessar sua máquina de um local externo. Fique atento à velocidade de operação de seu computador ou dispositivo. Se você notar um atraso na velocidade, isso pode ser resultado de alguém usando a Internet para rastrear sua atividade. Um aplicativo de rastreamento ocupará uma memória valiosa e causará a lentidão de outros processos em seu computador. Examine os aplicativos que seu dispositivo está executando e observe os que não são familiares.

Fique atento à velocidade de operação de seu computador ou dispositivo. Se você notar um atraso na velocidade, isso pode ser resultado de alguém usando a Internet para rastrear sua atividade. Um aplicativo de rastreamento ocupará uma memória valiosa e causará a lentidão de outros processos em seu computador. Examine os aplicativos que seu dispositivo está executando e observe os que não são familiares.- A maioria dos principais programas antivírus comerciais, como Symantec, McAfee e Norton, são bons em rastrear aplicativos como esse em seu computador.

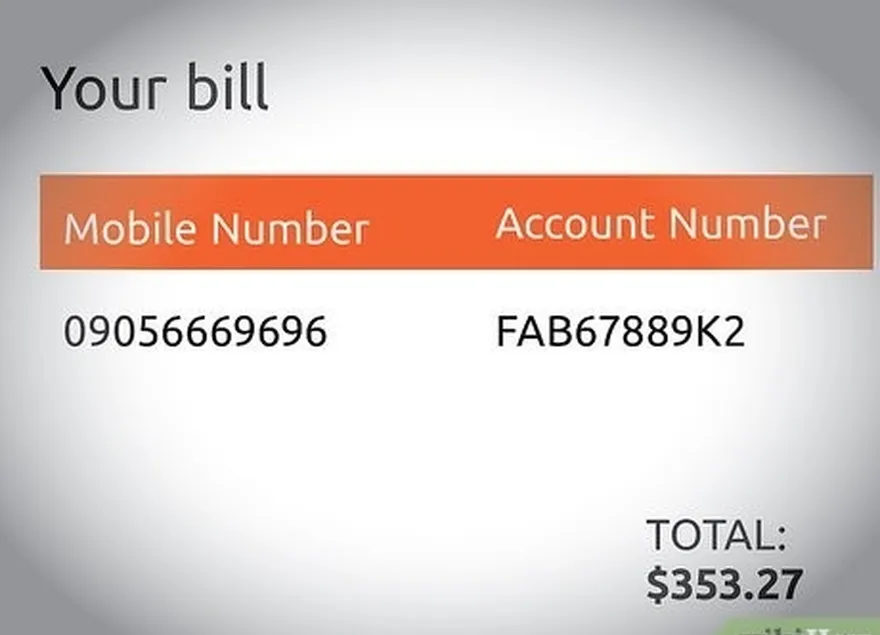

Verifique suas contas. Se alguém tiver acesso aos seus dispositivos, provavelmente terá acesso a outras informações sobre você e poderá usá-las para roubar sua identidade. Além disso, os aplicativos de espionagem em seu telefone usarão o GPS para enviar dados de rastreamento e, portanto, provavelmente aumentarão suas tarifas de dados.

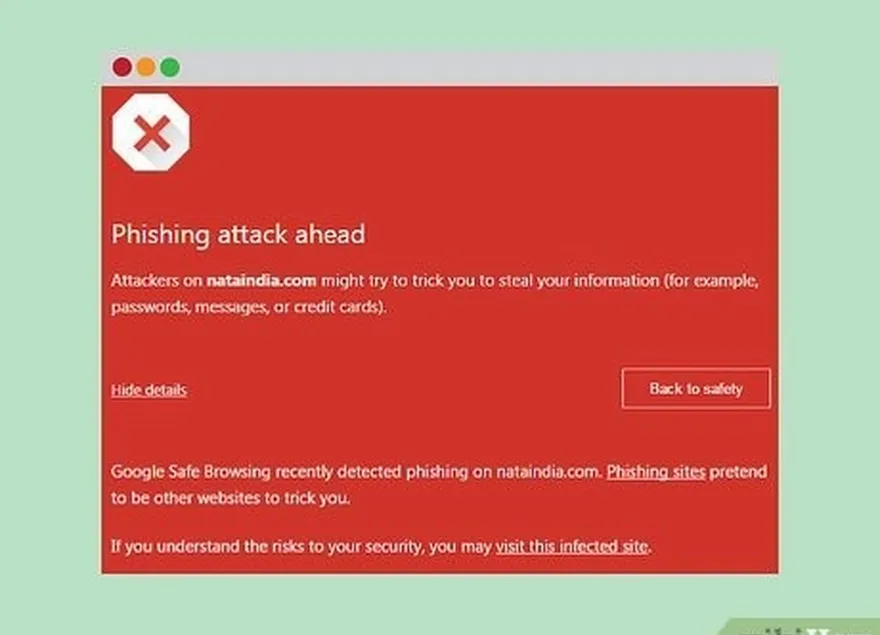

Verifique suas contas. Se alguém tiver acesso aos seus dispositivos, provavelmente terá acesso a outras informações sobre você e poderá usá-las para roubar sua identidade. Além disso, os aplicativos de espionagem em seu telefone usarão o GPS para enviar dados de rastreamento e, portanto, provavelmente aumentarão suas tarifas de dados. Cuidado com os downloads de sites inseguros. Se estiver baixando algo de um site, use o sistema de segurança do seu computador para verificar se esse site é confiável ou seguro. Se você estiver baixando arquivos de um site inseguro, é possível que pessoas de fora consigam acessá-lo.

Cuidado com os downloads de sites inseguros. Se estiver baixando algo de um site, use o sistema de segurança do seu computador para verificar se esse site é confiável ou seguro. Se você estiver baixando arquivos de um site inseguro, é possível que pessoas de fora consigam acessá-lo.

Identificando espiões corporativos

Conheça as informações importantes de sua empresa e quem tem acesso a elas. Pense nos tipos de informações em que um concorrente teria interesse. Podem ser pesquisas confidenciais e estratégias corporativas, ou mesmo algo como balanços patrimoniais. Se alguém estiver acessando essas informações sem necessidade, essa pessoa pode ser um espião corporativo.

Conheça as informações importantes de sua empresa e quem tem acesso a elas. Pense nos tipos de informações em que um concorrente teria interesse. Podem ser pesquisas confidenciais e estratégias corporativas, ou mesmo algo como balanços patrimoniais. Se alguém estiver acessando essas informações sem necessidade, essa pessoa pode ser um espião corporativo. Saiba a diferença entre atividade legal e ilegal. A maior parte da espionagem corporativa envolve a pesquisa de informações que estão prontamente disponíveis para qualquer pessoa. Isso pode incluir uma lista de funcionários, eventos ou vendas futuras ou mudanças recentes na estrutura. Uma pessoa que encontra informações por meio de métodos legais pode ser uma ameaça à sua empresa, mas não é um crime. Fraude, invasão de propriedade, roubo e outras atividades ilegais são os únicos caminhos para processar a espionagem corporativa.

Saiba a diferença entre atividade legal e ilegal. A maior parte da espionagem corporativa envolve a pesquisa de informações que estão prontamente disponíveis para qualquer pessoa. Isso pode incluir uma lista de funcionários, eventos ou vendas futuras ou mudanças recentes na estrutura. Uma pessoa que encontra informações por meio de métodos legais pode ser uma ameaça à sua empresa, mas não é um crime. Fraude, invasão de propriedade, roubo e outras atividades ilegais são os únicos caminhos para processar a espionagem corporativa.- Às vezes, os funcionários podem ser descuidados ao publicar informações em contas pessoais de mídia social, incluindo atividades no escritório ou mudanças no status do emprego. Essas informações podem ser muito úteis para os espiões corporativos e sua obtenção é totalmente legal.

Procure rostos desconhecidos. Há pessoas em seu prédio ou escritório que você não reconhece? Muitos locais de trabalho não estão totalmente familiarizados com sua força de trabalho e, às vezes, as pessoas podem simplesmente seguir ou acompanhar um funcionário real.

Procure rostos desconhecidos. Há pessoas em seu prédio ou escritório que você não reconhece? Muitos locais de trabalho não estão totalmente familiarizados com sua força de trabalho e, às vezes, as pessoas podem simplesmente seguir ou acompanhar um funcionário real.- Lembre-se de que isso serve apenas para ajudar a identificar alguém que não deveria estar lá. Sua empresa deve ter políticas claras para relatar uma violação de segurança desse tipo. Siga esses protocolos para informar e tomar medidas adicionais.

Fique atento a atividades incomuns. O rastreamento da atividade dos funcionários pode revelar padrões de ações incomuns. Se alguém estiver acessando mais arquivos do que o normal ou de locais incomuns, como a própria casa, pode estar obtendo informações para outra pessoa.

Fique atento a atividades incomuns. O rastreamento da atividade dos funcionários pode revelar padrões de ações incomuns. Se alguém estiver acessando mais arquivos do que o normal ou de locais incomuns, como a própria casa, pode estar obtendo informações para outra pessoa.- Mergulhar em lixeiras, ou vasculhar o lixo, é uma maneira simples de obter informações sobre uma empresa. Se você vir alguém vasculhando o lixo da sua empresa (e não for um funcionário procurando algo que jogou fora acidentalmente), pode ser um espião corporativo.

Fique atento à engenharia social. A maior parte da espionagem corporativa é feita simplesmente conversando com as pessoas e fazendo perguntas direcionadas. Os espiões podem ligar se passando por funcionários, alegando que esqueceram o nome de usuário ou a senha. Fique atento a perguntas estranhas ou a tentativas de intimidar alguém para que forneça informações.

Fique atento à engenharia social. A maior parte da espionagem corporativa é feita simplesmente conversando com as pessoas e fazendo perguntas direcionadas. Os espiões podem ligar se passando por funcionários, alegando que esqueceram o nome de usuário ou a senha. Fique atento a perguntas estranhas ou a tentativas de intimidar alguém para que forneça informações.- Isso pode incluir os chamados esquemas de 'phishing', em que pessoas de fora pedem senhas e outras informações, alegando ser da equipe de TI ou de outras partes respeitáveis da sua empresa. Na verdade, se você achar que alguém está espionando, não compartilhe suas informações com alguém que o conheça.

- Os funcionários podem ser treinados para procurar determinadas perguntas ou sinais sociais específicos que sugiram espionagem. Sua empresa deve ter processos claros para revelar informações confidenciais e, se esses processos não forem seguidos, isso levantará uma bandeira vermelha para você ou seus funcionários.

Identificação de espiões em sua vida pessoal

Preste atenção ao que está acontecendo ao seu redor. Evite andar por aí olhando para o celular ou ouvindo música. Se alguém estiver seguindo você, será muito mais fácil se você estiver prestando atenção ao que está acontecendo ao seu redor.

Preste atenção ao que está acontecendo ao seu redor. Evite andar por aí olhando para o celular ou ouvindo música. Se alguém estiver seguindo você, será muito mais fácil se você estiver prestando atenção ao que está acontecendo ao seu redor. Verifique se há carros seguindo você. Procure veículos simples ou sem descrição; os espiões não costumam andar em carros chamativos. Como alternativa, verifique se há veículos que você conhece, que pertençam a pessoas que você conhece e que possam ter um motivo para segui-lo.

Verifique se há carros seguindo você. Procure veículos simples ou sem descrição; os espiões não costumam andar em carros chamativos. Como alternativa, verifique se há veículos que você conhece, que pertençam a pessoas que você conhece e que possam ter um motivo para segui-lo.- Se estiver dirigindo, diminua um pouco a velocidade e veja se o carro que você acha que o está seguindo também o faz. Se estiver em uma rodovia, mude de faixa e veja se eles o seguem.

- Se alguém estiver seguindo você, não será em um carro esportivo vistoso. É provável que esteja usando algo sem descrição, que possa se misturar facilmente sem chamar sua atenção. Se achar que está sendo seguido, observe as características distintivas, como a placa do carro.

Procure por câmeras ocultas. Há muitas câmeras pequenas por aí que são fáceis de não serem notadas. Elas podem ser escondidas em espaços apertados ou em outros objetos, permitindo que alguém registre você e suas ações. A maioria das câmeras é pequena, portanto, fique atento a itens menores que parecem estar fora do lugar ou a fios soltos que não parecem estar ligados a nada.

Procure por câmeras ocultas. Há muitas câmeras pequenas por aí que são fáceis de não serem notadas. Elas podem ser escondidas em espaços apertados ou em outros objetos, permitindo que alguém registre você e suas ações. A maioria das câmeras é pequena, portanto, fique atento a itens menores que parecem estar fora do lugar ou a fios soltos que não parecem estar ligados a nada.- Você pode usar um smartphone para descobrir câmeras. Desligue todas as luzes da sala em que está e coloque o telefone no modo de câmera. Observe a sala pela câmera. As câmeras de visão noturna emitirão uma luz vermelha brilhante (que é como elas enxergam no escuro), que aparecerá na sua tela. Se vir isso, você encontrou uma câmera oculta.

- Há vários detectores de câmera oculta disponíveis para compra. Eles são pequenos dispositivos que produzem uma luz vermelha de alta frequência, que você pode usar para varrer a sala. A luz refletirá em qualquer lente, chip ou luz infravermelha.

Verifique se há dispositivos de escuta. Se você perceber sons estranhos no telefone, mesmo depois de desligar, é possível que alguém esteja ouvindo suas conversas. Os dispositivos de escuta também podem causar interferência em aparelhos eletrônicos, como televisores e rádios.

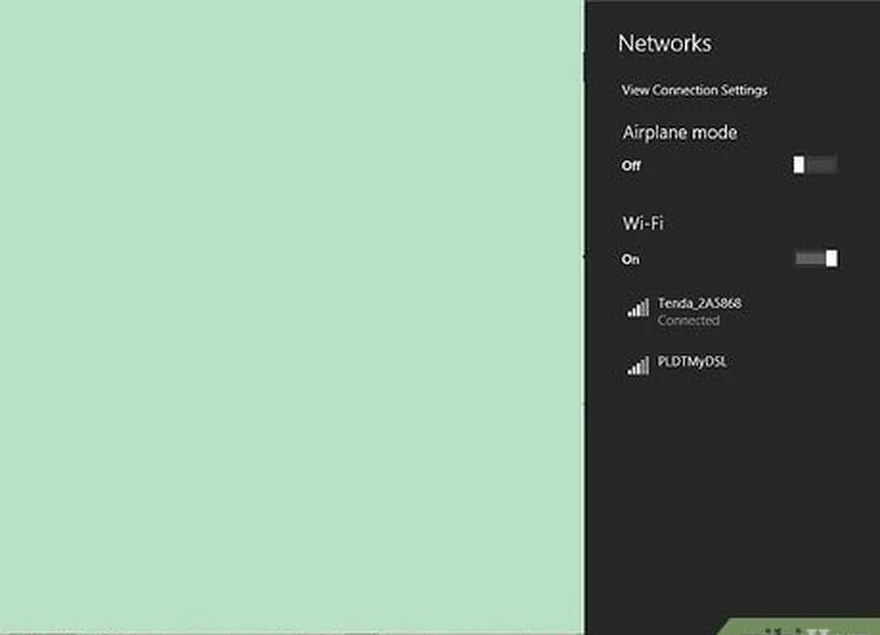

Verifique se há dispositivos de escuta. Se você perceber sons estranhos no telefone, mesmo depois de desligar, é possível que alguém esteja ouvindo suas conversas. Os dispositivos de escuta também podem causar interferência em aparelhos eletrônicos, como televisores e rádios. Procure redes Wi-Fi incomuns. Dispositivos ocultos, como câmeras e gravadores, podem usar redes Wi-Fi para transmitir o que encontram. Se o seu telefone ou laptop detectar um sinal forte em sua casa que não seja da sua rede, alguém pode estar usando essa rede próxima.

Procure redes Wi-Fi incomuns. Dispositivos ocultos, como câmeras e gravadores, podem usar redes Wi-Fi para transmitir o que encontram. Se o seu telefone ou laptop detectar um sinal forte em sua casa que não seja da sua rede, alguém pode estar usando essa rede próxima.

Perguntas e respostas da comunidade

- PerguntaComo faço para me proteger de um perseguidor que entende de computadores e fez declarações técnicas assustadoras em uma conversa telefônica?Se você não tiver certeza ou se alguém o ameaçar, chantagear ou roubar digitalmente, não hesite em entrar em contato com a polícia. Além disso, se o problema não for muito grande, entre em contato com o fabricante do computador (por exemplo, Apple).

- PerguntaComo posso saber se minha senha foi hackeada?Se você suspeitar que foi hackeado, altere sua senha. Use uma senha forte e difícil de adivinhar ou gere uma aleatoriamente com um gerador de senhas.

- PerguntaComo posso saber se meu amigo é um espião?Não presuma automaticamente que seu amigo é um espião, mas se estiver desconfiado, monitore-o de perto. Se achar que ele está agindo de forma estranha, continuar fazendo perguntas extremamente pessoais, como senhas, ou parecer excessivamente pegajoso, não hesite em contar a alguém, como seus pais. Se não se sentir à vontade, entre em contato com a polícia.

Dicas

- Muitas empresas monitoram o computador e a atividade na Web de seus funcionários, portanto, alguém já pode estar rastreando você no trabalho.

- Leia livros e artigos sobre como se tornar um espião. Eles podem incluir dicas nesses livros que você poderá aplicar ao procurar um espião.

- Se alguém o estiver perseguindo, enviando ameaças ou chantageando, procure ajuda imediata das autoridades competentes. As ações do agressor podem não ter nada a ver com espionagem, mas sua segurança vem em primeiro lugar.